FortiGate 장비에서 vDOM (Virtual Domain)은 멀티 테넌트(Multi-Tenant) 환경을 지원하기 위해 도입된 가상화 기술로 하나의 장비 내에서 논리적으로 여러 개의 독립적인 방화벽 인스턴스로 분할할 수 있는 기능이다.

각 vDOM은 별도의 방화벽 인스턴스처럼 동작하며, 다음과 같은 요소를 개별적으로 관리할 수 있다.

ㅡ 방화벽 정책(Firewall Policy)

ㅡ 라우팅 테이블(Routing Table)

ㅡ 인터페이스 설정(Interface Configuration)

ㅡ VPN 설정(VPN Configuration)

ㅡ 로그(Log) 및 모니터링(Monitoring)

vDOM의 주요 특징

■ 완전한 독립성

- 각 vDOM은 독립적인 설정을 가짐

- 개별적인 사용자 인증 및 관리 가능

- 하나의 vDOM 변경이 다른 vDOM에 영향을 주지 않음

■ 자원 할당 가능

- CPU, 메모리, 세션 등의 시스템 리소스를 특정 vDOM에 할당 가능

■ 관리자 역할 분리 가능

- 특정 vDOM만 관리할 수 있는 Admin 사용자 생성 가능

- 글로벌 관리자(Global Admin)와 개별 vDOM 관리자(vDOM Admin)로 구분 가능

■ vDOM 간 트래픽 제어 가능

- vDOM 간에 트래픽을 주고받아야 할 경우, 인터-vDOM 링크(Inter-vDOM Link) 설정 가능

- NAT 및 정책을 활용해 vDOM 간 통신을 제어 가능

vDOM의 종류

■ 루트 vDOM (Root vDOM) = 관리 vDOM

ㆍvDOM 활성화시 기본적으로 존재하는 vDOM으로, FortiGate 장비를 처음 설정할 때 생성된다.(삭제 못 함)

ㆍFortiGate 장비의 글로벌 설정 및 시스템 자원 관리를 담당한다.

ㆍ관리자 계정(일반적으로 admin)이 기본적으로 이 vDOM에서 시작.

ㆍ다른 vDOM을 생성하고 관리할 수 있으며, 글로벌 네트워크 설정 및 시스템 업데이트를 담당한다.

물리적 인터페이스(Physical Interface) 를 기본적으로 포함.

ㆍ시스템 데몬, NTP 트래픽과 같은 시스템/포티게이트에서 생성된 트래픽을 전달하는 데 사용됩니다. 포티게이트 방화벽의 모든 관리

트래픽이 시작되는 VDOM입니다. 관리 VDOM은 다음과 같은 모든 글로벌 서비스에 대한 액세스 권한이 있어야 한다.

■ 사용자 정의 vDOM (Traffic vDOM)

ㆍ관리자가 추가로 생성하는 vDOM으로, 트래픽을 처리하는 역할을 한다.

ㆍ 각 vDOM은 독립적인 방화벽 인스턴스처럼 동작하며, 별도의 보안 정책과 네트워크 구성을 가질 수 있다.

ㆍ 루트 vDOM과는 달리 시스템 전체를 관리하는 기능은 없다.

사용 예시:

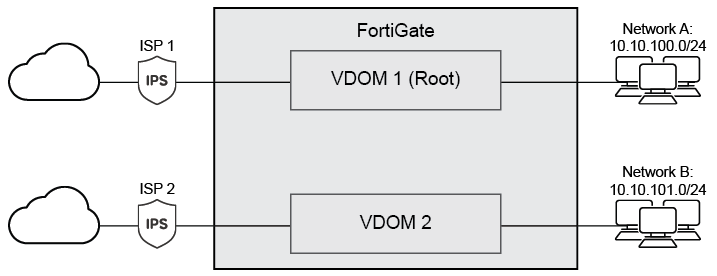

ㆍ여러 개의 네트워크 환경을 하나의 FortiGate 장비에서 논리적으로 분리

ㆍISP(인터넷 서비스 제공자) 또는 MSSP(보안 서비스 제공자)가 고객별로 독립적인 방화벽을 운영할 때

ㆍ기업에서 내부망, 외부망, DMZ를 각각 분리하여 보안 강화

※ 추가 개념: 인터 vDOM 링크 (Inter-VDOM Link) 서로 다른 vDOM 간 트래픽을 전달할 필요가 있을 때 사용 vDOM 간 직접 통신이 필요할 경우, 가상의 인터페이스를 생성하여 연결 가능 라우팅 및 정책을 통해 트래픽을 제어 가능

활용 예시:

ㆍ내부망 vDOM과 인터넷 vDOM 간 트래픽을 전달

ㆍVPN 전용 vDOM과 DMZ vDOM 간 데이터 흐름 설정

■ Independent vDOMs

ㆍMulti vDOM 모드에서 각 vDOM이 완전히 독립적으로 동작하는 형태를 의미.

ㆍ기본적으로 vDOM 간 트래픽이 차단된다.(필요시 Inter-vDOM Link 사용)

ㆍ개별적인 라우팅 테이블, 방화벽 정책, VPN 설정 적용 가능.

ㆍvDOM 마다 별도의 관리자(vDOM Admin)를 지정하여 개별적으로 관리 가능.

■ Split vDOM

ㆍ두 개의 vDOM(root vDOM + traffic vDOM)만 운영하는 방식

ㆍRoot vDOM은 장비의 글로벌 설정 및 관리를 담당

ㆍTraffic vDOM은 실제 네트워크 트래픽을 처리

ㆍ기본적으로 Root vDOM과 Traffic vDOM 간 인터 vDOM 링크(Inter-VDOM Link) 가 자동 생성됨

■ Multi vDOM

ㆍ여러 개의 독립적인 vDOM으로 나누어 운영하는 방식

ㆍfortigate 장비에서 기본적으로 10개의 vDOM 지원함

ㆍ각 vDOM이 독립적인 방화벽 인스턴스로 동작

ㆍ각 vDOM마다 독립적인 보안 정책, 라우팅, VPN 설정 가능

ㆍ필요에 따라 vDOM 간 트래픽을 주고받을 수 있다.(IVL 사용)

ㆍ다중 VDOM 모드가 처음 활성화되면 모든 VDOM 구성이 기본적으로 루트 VDOM으로 이동

※ 사용 사례

기업 내부 네트워크 분리 (부서별, 내부망/DMZ 분리)

MSSP(보안 서비스 제공자) 환경에서 고객별 방화벽 인스턴스 제공

ISP(인터넷 서비스 제공자) 가 고객별 개별 네트워크 운영

■ vDOM 간 라우팅

ㆍ vDOM 간 라우팅은 Inter-VDOM Link(IVL)라는 가상의 인터페이스를 활용하여 구성한다.

ㆍ vDOM 간 라우팅 구성

1. Inter-VDOM Link 생성 → vDOM 간 연결을 위한 가상 인터페이스 생성

2. IP 주소 할당 → vDOM 간 통신을 위해 인터페이스에 IP 주소 설정

3. Static Route 설정 → 각 vDOM에서 상대 vDOM을 알 수 있도록 정적 라우트 설정

4. Firewall Policy 설정 → vDOM 간 트래픽을 허용하도록 방화벽 정책 추가

'FortiGate' 카테고리의 다른 글

| [Fortigate] policy-offload-level 옵션 (0) | 2025.04.14 |

|---|---|

| 참고 (0) | 2025.03.20 |

| [FortiGate] NTP 설정 (0) | 2025.03.18 |